將想法與焦點和您一起共享

近日,江蘇省徐州市公安局網警支隊破獲這起盜竊案。這匹神通廣大的“神馬”,最終成為網絡中的過眼浮云。

熱心網友發來神秘文件

今年3月22日入夜,家住江蘇省徐州市的王先生像往常一樣,經營著自己的淘寶網店,就在他和顧客在網上討價還價時,QQ跳出了一個對話窗口,一個昵稱叫“我愛淘寶”的網友自稱認識拍拍網公司的人,能幫王先生刷拍拍網店的信譽。

王先生起初還有點懷疑,但隨著聊天的深入,他漸漸地感覺對方說的話很真誠,就慢慢放松了警惕。

看到王先生進入自己設下的圈套,陌生網友向王先生在線發送了一個軟件包,說軟件包內就是新規則。王先生沒有多想就點擊接收了這個軟件包,同時陌生網友“不經意”地告訴王先生,現在支付寶有優惠活動,充值100送30,很合算,而且只限當晚。

此時的王先生已經完全相信這個網友的話了,他立即用工行網上銀行向自己的支付寶賬戶打錢,第一次打了2000元后,電腦屏幕上突然跳出幾個字“巨人賬戶充值成功”,但查詢支付寶賬戶時,發現充值沒有成功。王先生知道巨人是網絡游戲的賬戶,但自己從來不玩游戲,怎么會充值到巨人網絡的賬戶里呢?他不知道是哪里出了問題。但感覺情況不妙的王先生查看了自己的銀行賬戶,這一看他驚呆了:自己銀行賬戶里的3萬多元現金,被人轉移到巨人網絡的賬戶里變成了游戲幣。第二天一早,他滿頭大汗地跑到轄區的派出所報案。

新型病毒可后臺改金額

經過大屯公安分局與徐州市公安局網警支隊的聯合調查發現,犯罪嫌疑人以發“拍拍新規則”為名,實際向王先生發送的是一種叫做“浮云”的新型木馬病毒。這種病毒在受害人使用網銀轉賬的過程中,在后臺秘密截取網銀轉賬信息,在受害人不知情的情況下,將受害人網銀內的資金秘密轉入到犯罪嫌疑人指定的游戲賬戶。

除了具有一般的網銀盜竊木馬的功能外,“浮云”木馬更具有隱蔽性,甚至可以躲過殺毒軟件的掃描,并且可以根據銀行卡內的資金情況,更改盜竊資金的額度。

王先生被騙的資金去向,是案件唯一的突破口。專案組民警根據王先生提供的線索,通過分析和追查受害人資金流向,很快將嫌疑人位置鎖定在山東省威海市一小區。獲取這一信息后,3月31日,民警將再次準備作案的兩名嫌疑人林某和王某抓獲。

租“馬”人牽出盜竊團伙

據林某交代,2011年初,他在一黑客群內結識了網友“GG”,“GG”教他利用發送“浮云”木馬軟件,控制受害人網上銀行支付、更改支付地址、盜竊他人網銀卡內現金,并以每月3000元的價格將木馬病毒出租給他。

王某主要負責聯系網店用戶,以多種方法誘騙用戶實施種馬,盜來的資金與林某分賬。

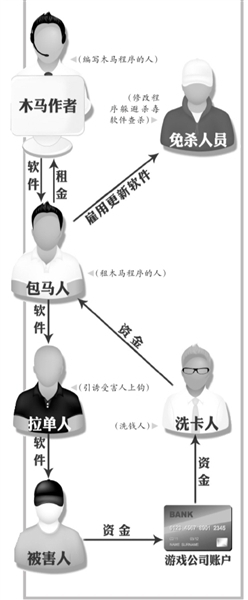

專案組民警發現,“浮云”木馬盜竊團伙主要成員近60名,團伙成員角色分工極其細致,從木馬作者,到負責修改病毒躲避殺毒軟件查殺的免殺人員,以及租用木馬騙錢的“包馬人”,專門引誘受害人上鉤的“拉單人”和得手之后的洗卡人,每個成員都有自己明確的角色。

團伙成員全部落網

在對涉案資金進行分析整理后,警方發現,在不到兩個月的時間里,“浮云”木馬案件中的受害人達到近百人,涉案金額1000多萬。徐州市公安局網警支隊案件偵查隊隊長張偉告訴記者,這一數字說明,“浮云”木馬與以往的電腦病毒相比危害性更大,如果不盡快偵破此案,病毒可能會呈幾何級數向外擴散,騙倒更多的網民。

專案組民警經過一個多月的數據分析和偵查,成功抓獲了包括木馬作者、包馬人、免殺人在內的58名犯罪嫌疑人。

目前,41名犯罪嫌疑人已被依法逮捕,破獲案件30多起,扣押涉案機器112臺、銀行卡456張,追回受害人被騙資金300多萬元。這起公安部掛牌督辦的全國最大網銀盜竊團伙案至此告破。

□案件特點

四成嫌疑人都是90后

據徐州市公安局網警支隊案件偵查隊隊長張偉介紹,此案中抓獲的犯罪分子顯示出低齡化的特點,多數為青少年,22歲以內的90后占到40%.這些人的學歷高低不等,從初中肄業到大學畢業都有,但是都沒有正當收入來源,又貪圖享受,利用網銀木馬盜竊就成了他們“致富”的一條捷徑。

而且隨著網絡技術的發展,木馬逐漸呈現出智能化、傻瓜化的特點,“浮云”木馬通過進程實時監視用戶瀏覽器地址欄URL,當用戶有支付行為時,該木馬會自動讀取指令,然后根據指令進行防查殺升級。犯罪分子種下“馬”后,只需要使用修改工具進行簡單配置就能立即實施盜竊。一次種馬,多個充值賬號使用,可實施多次盜竊。由于該木馬操作簡便,容易上手,他們在實施盜竊的同時,還相互傳授經驗,導致犯罪成員迅速增加。

犯罪成員反偵查意識強

雖然此案中犯罪嫌疑人年齡都不大,但卻有豐富老到的反偵查意識。他們為了隱藏身份、逃避追查,不使用真實的身份信息,盜竊得手后立即找人“洗卡”。洗卡人購買游戲點卡,然后將游戲點卡賣給網游公司或游戲玩家變現。另外,作案用的收款賬號、第三方充值等賬號多是一案一用,變換頻率較高,而且活動地點、作案地點不固定,給警方追查嫌疑人帶來很大難度。

以往網絡犯罪人員一般都是單打獨斗,或者最多幾個人臨時組成團伙,相比之下,此案犯罪團伙人員眾多,源頭的木馬作者、免殺人員,到下面的洗卡人員、包馬人員、拉單人員,每一級人員都有明確的角色分工,作案手段各不相同,組織非常嚴密,而且該團伙區域分布較廣,從最北方的黑龍江到最南端的海南省都有,遍布全國32個地市。

□警方提示

“網購達人”最易上當

警方統計本案受害者時發現,盡管犯罪嫌疑人都是向非特定目標發送病毒實施作案,但受害者的群體相對固定,主要是經常進行網上交易的網民這個龐大的群體。此外,像本案中受害人王先生一樣,一些在網購群里開網店的店主也經常成為被盜竊的對象。

現在有一些網民注冊開設網店后便將網店低價轉讓,這些店極易成為犯罪分子假扮店主實施盜竊和詐騙的外衣。犯罪嫌疑人一般是購買一些網店黑號當“店主”,在店里上傳幾種比市價便宜很多的商品吸引買家,然后與買家網上交流,在成功取得買家的信任后,便以多種方式向受害人傳送木馬文件,木馬采用壓縮文件、EXL文件、圖片等格式包裝,多以“實物圖”、“特價商品”、“最新價格”、“活動規則”等命名來欺騙受害人。引導受害人種下木馬后就可以順利實施盜竊。

為了不引起受害人的懷疑,木馬運行時,首先會彈出一個對話框迷惑受害人,讓他們感覺自己運行的程序出錯了,不會中斷操作。用戶支付以后,木馬還會修改銀行給用戶的確認信息,顯示出“支付失敗”的提示頁面,這使得很多受害人試了一次又一次,多次被盜,直到錢已付完才發現錢已經進了別人的賬戶。

為此網警提示廣大網民,在上網聊天時不要輕信陌生人,尤其是主動聯系的陌生人,更不要向陌生人透露自己銀行卡的信息,本案中的受害人就是在與犯罪嫌疑人聊天過程中,泄露了自己的部分個人信息。不要點擊、運行來歷不明的文件,在使用網上銀行時,盡量使用升級版、帶LED顯示屏的U盾。

下一篇:55人中“電信”騙局